Un sistema oculto que vulnera los pilares de la privacidad

Durante el último año, se ha evidenciado una maniobra de ingeniería tecnológica silenciosa pero contundente: la implementación de un sistema de rastreo encubierto en dispositivos Android por parte de Meta, conglomerado responsable de plataformas como Facebook e Instagram. Esta maniobra se activó sin notificación ni autorización directa por parte de los usuarios, accediendo a información sensible incluso cuando los usuarios adoptaban medidas concretas para proteger su anonimato como el uso del modo incógnito o redes privadas virtuales (VPN).

A través de un mecanismo sofisticado que combinaba el comportamiento del navegador con la intervención directa de las aplicaciones instaladas, Meta logró recopilar datos detallados del comportamiento web de los usuarios. La dimensión de esta actividad plantea interrogantes profundos sobre el futuro de la privacidad digital, los límites del consentimiento y las prácticas corporativas que se imponen sobre la libertad del individuo conectado.

El sistema: cómo opera el rastreo desde adentro

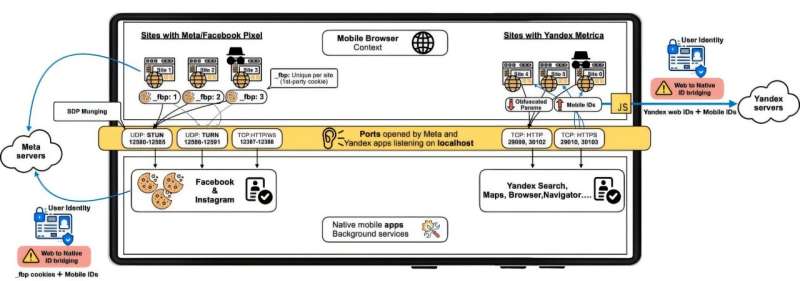

El rastreo no se limitó al seguimiento tradicional a través de cookies o identificadores anónimos. Meta introdujo un sistema que establece conexiones locales entre el navegador y las aplicaciones instaladas en el dispositivo Android. Este sistema, totalmente invisible para el usuario final, se activa automáticamente cuando se visita una página web con el píxel de seguimiento de Meta incrustado.

La clave de esta operación radica en cómo se transmite la información desde el navegador hacia las aplicaciones sin intervención del usuario. A través de una serie de comandos silenciosos, el navegador se comunica con un puerto local abierto por las propias aplicaciones de Meta, generando una vinculación directa entre la actividad web y la identidad del usuario autenticado en Facebook o Instagram. Esto permite a Meta construir perfiles precisos, combinando lo que se hace dentro de sus apps con lo que el usuario realiza fuera de ellas, incluso si utiliza herramientas para evitar ser rastreado.

Rastreo en modo incógnito: una vulneración sin precedentes

El modo incógnito de los navegadores es percibido por muchos como un escudo contra el rastreo digital. Sin embargo, el sistema implementado por Meta anuló esta barrera. Cuando el usuario accedía a un sitio con el código de rastreo incluido, el navegador aún en modo privado era instruido para iniciar la comunicación local con las apps instaladas. Esta maniobra establecía un vínculo entre la navegación privada y el perfil del usuario.

La misma lógica se aplicó en casos donde los usuarios utilizaban VPN para esconder su IP. Si bien la red privada enmascaraba el origen geográfico, el sistema de rastreo cruzaba información desde el interior del dispositivo, obteniendo así una radiografía exacta de la actividad del usuario sin necesidad de una ubicación precisa. Se priorizó la identificación contextual sobre la identificación técnica, elevando la capacidad de vigilancia a niveles inéditos en el entorno móvil.

Las apps de Meta como intermediarios silenciosos

En el corazón de este sistema están las propias aplicaciones de Meta, que actúan como intermediarias entre la navegación web y los servidores de la empresa. Las apps no sólo permiten la autenticación del usuario, sino que exponen puertos locales diseñados específicamente para recibir conexiones del navegador. Esta arquitectura crea un canal de comunicación interna en el dispositivo, ajeno al control del usuario, que facilita el intercambio de datos en tiempo real.

La finalidad es clara: aprovechar la instalación masiva de estas aplicaciones para monitorear todo lo que sucede en paralelo en el dispositivo. De este modo, se diluye la frontera entre lo que se hace dentro y fuera de la app, generando un ecosistema de rastreo continuo que no depende del navegador ni del proveedor de red.

Limitaciones de los sistemas operativos ante prácticas invasivas

Una de las revelaciones más importantes es la incapacidad de los sistemas operativos móviles, como Android, para prevenir este tipo de conductas por defecto. Aunque Android cuenta con múltiples capas de protección, el sistema utilizado por Meta se escabulle entre permisos previamente concedidos y técnicas que no están explícitamente reguladas.

Las aplicaciones de Meta, al tener acceso a servicios en segundo plano y al contar con autorización para mantener procesos activos, logran establecer canales de comunicación persistentes. Esto les permite interceptar y procesar datos generados en otras aplicaciones o en el navegador. En la práctica, el sistema operativo queda en una posición reactiva frente a un entorno donde las grandes plataformas tecnológicas innovan en vigilancia con mayor velocidad que la normativa o las actualizaciones de seguridad.

El impacto en la arquitectura de la privacidad móvil

Lo sucedido plantea una reconfiguración en el enfoque sobre la privacidad en dispositivos móviles. Ya no basta con bloquear cookies, desactivar seguimiento o navegar en privado. Si las aplicaciones pueden generar canales alternativos de vigilancia a través del propio dispositivo, las estrategias convencionales de defensa pierden eficacia.

Esto abre la puerta a una vigilancia persistente en múltiples niveles: aplicación, sistema, red y comportamiento. El rastreo de Meta sugiere que los dispositivos actuales pueden operar como herramientas de recolección de datos integradas por diseño, donde incluso las acciones destinadas a proteger al usuario son superadas por estructuras invisibles y automáticas.

Riesgos para usuarios comunes y perfiles empresariales

La práctica de vincular navegación web con identidades personales sin consentimiento explícito afecta a todos los perfiles, desde usuarios individuales hasta profesionales y empresas. En el caso de perfiles corporativos, el rastreo podría permitir a terceros identificar hábitos de investigación, comportamiento comercial o intereses estratégicos. En contextos sensibles, como periodistas o defensores de derechos digitales, la exposición no consentida podría representar un riesgo real.

Además, la posibilidad de inferir hábitos de consumo, preferencias ideológicas, condiciones de salud o localizaciones recurrentes genera un archivo invisible pero detallado de cada individuo. Esta información puede ser usada para personalización extrema, manipulación publicitaria o incluso decisiones automatizadas que afectan la experiencia del usuario sin que este tenga visibilidad o control.

Las respuestas tecnológicas como respuesta tardía

Las acciones para mitigar esta situación han surgido lentamente y tras la visibilización del sistema. Diversos actores en el ecosistema tecnológico han comenzado a trabajar en mecanismos para bloquear la comunicación entre navegadores y puertos locales en Android. Estas soluciones, sin embargo, no resuelven el fondo del problema: la existencia de estrategias corporativas para eludir el consentimiento.

Mientras las actualizaciones de seguridad tratan de tapar el agujero, nuevas técnicas de rastreo surgen como una evolución continua del mercado de datos. El enfoque actual sigue siendo reactivo. Las soluciones no nacen desde el diseño de sistemas centrados en el usuario, sino desde la contención posterior de abusos detectados.

La vigilancia estructural como modelo de negocio

El caso de Meta evidencia un fenómeno más amplio: la consolidación de la vigilancia estructural como núcleo del modelo económico digital. La recopilación de datos masiva no es un accidente, sino una práctica sistemática que alimenta ecosistemas publicitarios, sistemas de recomendación y optimización algorítmica.

Cuando el rastreo se convierte en parte del diseño de las aplicaciones y se oculta dentro de la interacción cotidiana, la vigilancia deja de ser una excepción para transformarse en la norma. Este modelo exige redefinir los límites legales, técnicos y éticos del entorno digital para evitar que el usuario pierda el control total sobre su propia información.

El futuro inmediato: redefinición de políticas y diseño

El caso obliga a una reformulación en el diseño de las políticas de privacidad, tanto en aplicaciones como en sistemas operativos. Es imperativo que las plataformas integren mecanismos transparentes que informen claramente qué canales de comunicación están activos, qué tipo de información fluye y cómo se utiliza.

Además, los usuarios deben contar con herramientas eficaces para rechazar la participación en estos sistemas de vigilancia. Esto implica rediseñar los permisos, auditar las conexiones internas de las apps y bloquear de raíz los mecanismos de vinculación entre navegación web y aplicaciones instaladas.

Empoderamiento del usuario como vía de defensa

Frente a un panorama de vigilancia estructural, la única defensa real es el empoderamiento digital del usuario. Comprender cómo operan los sistemas de rastreo, identificar los patrones que los sustentan y tomar medidas concretas puede limitar significativamente su impacto. Esto incluye no sólo el uso de herramientas de protección, sino también la elección consciente de plataformas, aplicaciones y servicios que respeten la privacidad por diseño.

La transparencia, el control granular y la posibilidad de desconexión efectiva deben convertirse en principios rectores del nuevo ecosistema móvil. Solo así se puede garantizar que el usuario conserve la autoridad sobre su identidad digital y no se convierta en una fuente permanente de extracción de datos.